Quantenkryptographie: Unterschied zwischen den Versionen

Aus Physik und ihre Didaktik Wiki

Keine Bearbeitungszusammenfassung |

Keine Bearbeitungszusammenfassung |

||

| Zeile 1: | Zeile 1: | ||

[[Kategorie:Quantenphysik]] | |||

Die Quantenkryptographie zeigt Schüler*innen eine moderne Anwendung der Quantenphysik. Mithilfe des Quantenschlüsselaustauschprotokolls BB84 werden dabei die Themen Polarisation von Photonen und die Eigenschaften einer quantenmechanischen Messung gefestigt. Die Schüler*innen erhalten hierfür eine Einleitung in Form eines Programms mit animierten Erläuterungen und Aufgaben zur selbstständigen Bearbeitung. Anschließend können sie die erlernten Grundlagen selbst am Thorlabs Versuch zur Quantenkryptographie austesten. | |||

=== Benötigtes Material === | === Benötigtes Material === | ||

Für das Experiment werden sowohl das Programm zur Einführung als auch der Hardware Versuch benötigt: | |||

* [[SW:Eine Einführung in die Quantenkryptographie|Software "Eine Einführung in die Quantenkryptographie"]] | |||

* [[HW: | * [[HW:Quantenkryptographie|Thorlabs Versuch zur Quantenkryptographie]] | ||

* Smartboard (optional) | |||

=== Versuchsaufbau === | === Versuchsaufbau === | ||

Sofern verfügbar, empfiehlt es sich die Software auf einem Smartboard mit Windows Betriebssystem auszuführen. Eine genaue Beschreibung des Versuchsaufbaus zu dem einzelnen Schritten befindet sich in der Herstellerdokumenation des [[HW:Quantenkryptographie|Thorlabs Versuchs]] | |||

[[ | |||

==== Schritt 1 ==== | ==== Schritt 1 ==== | ||

Die Schüler*innen werden durch Bearbeiten des Programms in die Grundlagen des Quantenschlüsselaustauschs eingeführt. | |||

==== Schritt 2 ==== | |||

Mit den Gewindelochplatten "Alice" und "Bob" generieren die Schüler*innen einen kryptographischen Schlüssel. Alice stellt dabei die Sende- und Bob die Empfangseinheit dar. Die Person, die "Alice" bedient, sollte sich die verwendete Basis und das versandte Bit "0" oder "1" notieren. Auf der Seite von "Bob" muss auch die gewählte Basis sowie das gemesse Bit dokumentiert werden. Im Anschluss streichen beide Seiten alle Bits, bei denen verschiedene Basen verwendet worden sind. Anschließend liegt auf beiden Seiten die gleiche Bitfolge vor. <br> | |||

Die Schüler*innen sollten außerdem erkennen, dass am Ende ungefähr die Hälfte der Bits übrig bleiben sollte und bei den Bits mit falschen Basen unterschiedliche Werte vorliegen können. Da diese Beobachtungen auch vom Zufall abhängig sind, muss hier ggf. von der betreuenden Person ein Hinweis erfolgen. Es könnte zum Beispiel häufig mit unterschiedlicher Basis gemessen werden, um die zufällige Verteilung der Bitwerte zu beobachten. | |||

==== Schritt 3 ==== | |||

Das Modul "Eve" wird zwischen den beiden anderen Platten gestellt und ein Lauschangriff gestartet. "Eve" besteht hierzu aus einer empfangenden und einer sendenden Station. An allen drei Platten muss eine Dokumentation der zufällig gewählten Basen und der versandten bzw. empfangenen Bits erfolgen. Die Schüler*innen sollten erkennen, dass "Eve" bei Verwendung einer falschen Basis die Polarisation verändert. <br> | |||

Ob "Bob" am Ende auch tatsächlich ein verändertes Bit misst, unterliegt wieder dem Zufall. Auch hier können die Schüler*innen dazu motiviert werden, den Versuchsaufbau so anzupassen, dass "Eve" immer in einer anderen Basis empfängt und versendet wiee "Alice" und "Bob", die beide die gleiche Basis verwenden. Auch wenn immer das gleiche Bit von "Alice" verschickt wird, sollte bei häufiger Durchführung eine Gleichverteilung beider möglichen Bitwerte zu beobachten sein. | |||

=== Auswertung === | === Auswertung === | ||

=== Mögliche Probleme und ihre Lösungen === | === Mögliche Probleme und ihre Lösungen === | ||

* Wenn der Aufbau des Thorlabs Versuchs leicht verschoben wird, verlieren "Alice" und "Bob" (ggf. dazwischen "Eve") ihre Verbindung. Diese macht sich dadurch bemerkbar, dass die empfangenden Stationen keine Bits messen. Der Versuch muss in diesem Fall neu eingestellt werden. Die Vorrichtung bietet hierzu einen "Adjustment"-Modus an, s. Herstellerdokumentation. <br> | |||

* Fragen, Probleme und Anregungen zum Programm können gerne per [mailto:feedback@ch-guenther.de Mail] an uns gerichtet werden! | |||

=== Gefährdungsbeurteilung === | === Gefährdungsbeurteilung === | ||

== Fotos == | == Fotos == | ||

<gallery mode="packed-hover" widths=320px heights=180px><br> | |||

Datei:SW_QC_Screenshot_001.jpg| Screenshot Menu<br> | |||

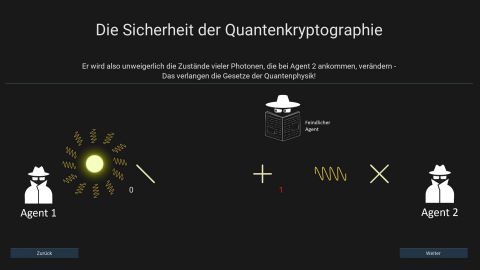

Datei: | Datei:SW_QC_Screenshot_003.jpg| Screenshot Lauschangriff<br> | ||

Datei: | Datei:SW_QC_Screenshot_004.jpg| Screenshot Aufgabe<br> | ||

Datei: | Datei:HW_QC_Thorlabs_close.jpg| Thorlabs Versuch<br> | ||

< | </gallery> | ||

=== Literatur === | === Literatur === | ||

Version vom 14. September 2020, 20:31 Uhr

Die Quantenkryptographie zeigt Schüler*innen eine moderne Anwendung der Quantenphysik. Mithilfe des Quantenschlüsselaustauschprotokolls BB84 werden dabei die Themen Polarisation von Photonen und die Eigenschaften einer quantenmechanischen Messung gefestigt. Die Schüler*innen erhalten hierfür eine Einleitung in Form eines Programms mit animierten Erläuterungen und Aufgaben zur selbstständigen Bearbeitung. Anschließend können sie die erlernten Grundlagen selbst am Thorlabs Versuch zur Quantenkryptographie austesten.

Benötigtes Material

Für das Experiment werden sowohl das Programm zur Einführung als auch der Hardware Versuch benötigt:

- Software "Eine Einführung in die Quantenkryptographie"

- Thorlabs Versuch zur Quantenkryptographie

- Smartboard (optional)

Versuchsaufbau

Sofern verfügbar, empfiehlt es sich die Software auf einem Smartboard mit Windows Betriebssystem auszuführen. Eine genaue Beschreibung des Versuchsaufbaus zu dem einzelnen Schritten befindet sich in der Herstellerdokumenation des Thorlabs Versuchs

Schritt 1

Die Schüler*innen werden durch Bearbeiten des Programms in die Grundlagen des Quantenschlüsselaustauschs eingeführt.

Schritt 2

Mit den Gewindelochplatten "Alice" und "Bob" generieren die Schüler*innen einen kryptographischen Schlüssel. Alice stellt dabei die Sende- und Bob die Empfangseinheit dar. Die Person, die "Alice" bedient, sollte sich die verwendete Basis und das versandte Bit "0" oder "1" notieren. Auf der Seite von "Bob" muss auch die gewählte Basis sowie das gemesse Bit dokumentiert werden. Im Anschluss streichen beide Seiten alle Bits, bei denen verschiedene Basen verwendet worden sind. Anschließend liegt auf beiden Seiten die gleiche Bitfolge vor.

Die Schüler*innen sollten außerdem erkennen, dass am Ende ungefähr die Hälfte der Bits übrig bleiben sollte und bei den Bits mit falschen Basen unterschiedliche Werte vorliegen können. Da diese Beobachtungen auch vom Zufall abhängig sind, muss hier ggf. von der betreuenden Person ein Hinweis erfolgen. Es könnte zum Beispiel häufig mit unterschiedlicher Basis gemessen werden, um die zufällige Verteilung der Bitwerte zu beobachten.

Schritt 3

Das Modul "Eve" wird zwischen den beiden anderen Platten gestellt und ein Lauschangriff gestartet. "Eve" besteht hierzu aus einer empfangenden und einer sendenden Station. An allen drei Platten muss eine Dokumentation der zufällig gewählten Basen und der versandten bzw. empfangenen Bits erfolgen. Die Schüler*innen sollten erkennen, dass "Eve" bei Verwendung einer falschen Basis die Polarisation verändert.

Ob "Bob" am Ende auch tatsächlich ein verändertes Bit misst, unterliegt wieder dem Zufall. Auch hier können die Schüler*innen dazu motiviert werden, den Versuchsaufbau so anzupassen, dass "Eve" immer in einer anderen Basis empfängt und versendet wiee "Alice" und "Bob", die beide die gleiche Basis verwenden. Auch wenn immer das gleiche Bit von "Alice" verschickt wird, sollte bei häufiger Durchführung eine Gleichverteilung beider möglichen Bitwerte zu beobachten sein.

Auswertung

Mögliche Probleme und ihre Lösungen

- Wenn der Aufbau des Thorlabs Versuchs leicht verschoben wird, verlieren "Alice" und "Bob" (ggf. dazwischen "Eve") ihre Verbindung. Diese macht sich dadurch bemerkbar, dass die empfangenden Stationen keine Bits messen. Der Versuch muss in diesem Fall neu eingestellt werden. Die Vorrichtung bietet hierzu einen "Adjustment"-Modus an, s. Herstellerdokumentation.

- Fragen, Probleme und Anregungen zum Programm können gerne per Mail an uns gerichtet werden!

Gefährdungsbeurteilung

Fotos

Literatur